Integration of Blockchain and Federated Learning for Internet of Things

分布式机器学习1.基于数据的并行化,数据分布在不同的服务器中,训练相同的机器学习模型。2.基于模型平行操作,机器学习模型被划分为几个子模块,使用相同的训练数据训练不同的子模块。联邦学习存在的问题1.终端设备由于资源限制,可能无法与中心服务器分享模型参数。(提出了协作式联邦学习,终端设备与邻居设备共享模型参数,对本地模型数据进行聚合,将聚合模型与中心服务器共享。)2.由于模型参数使用和过多使用通信网

论文链接:https://www.sciencedirect.com/science/article/pii/S0167404821001796

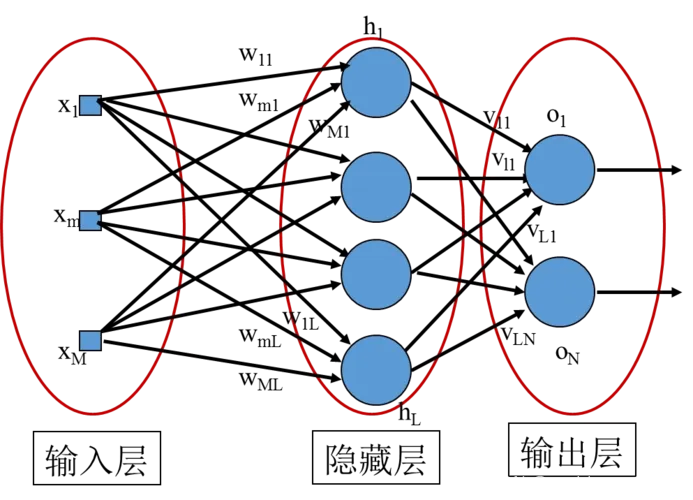

分布式机器学习

1.基于数据的并行化,数据分布在不同的服务器中,训练相同的机器学习模型。

2.基于模型平行操作,机器学习模型被划分为几个子模块,使用相同的训练数据训练不同的子模块。

联邦学习存在的问题

1.终端设备由于资源限制,可能无法与中心服务器分享模型参数。(提出了协作式联邦学习,终端设备与邻居设备共享模型参数,对本地模型数据进行聚合,将聚合模型与中心服务器共享。)

2.由于模型参数使用和过多使用通信网络,攻击者能够操纵模型参数来获得隐私数据。

区块链网络具有去中心化的性质,该属性使得货币的存储更加安全,并在网络中引入了透明性。区块链的主要运作现象是,它包含一个去中心化的分布式账本,同一账本在构成网络的节点之间共享。

在每一笔交易中,与该交易有关的全套信息,如交易类型、时间和其他相关信息都存储在该区块中。一个单独的区块包含一定的交易信息,然后所有的区块通过对前一个区块的引用而被连接起来,从而形成被称为区块链的区块链。

区块链分类

公共区块链:公共区块链可以被称为无许可区块链,因为任何个人实体都可以加入网络并进行交易和采矿过程。矿工节点可以从网络上收集有关区块的信息,并在验证过程完成后开始挖矿过程。个人身份未知,每个人都可以在网络上创建区块。

私有区块链:在一些私人组织内制作的、可由某一群人控制的区块链网络被称为私人或许可的区块链。

联盟区块链:公共链和私有链组合,区块认证和共识算法取决于确定的组织。

共识协议

PoW:矿工必须解决复杂的数学问题并且需要很高的算力。

PoS:有更多资源的矿工被认为是开采新区块的合适人选。

区块链的特点

1.去中心化:交易在两个节点之间进行验证,不包含第三方参与,减少了中央处理机构对数据及存储控制权的掌控。

2.不变性:区块链中的单个区块有一个与之相关的独特哈希值,这取决于区块中存储的交易信息和其他参数。如果敌手篡改了数据,区块的哈希值将会被改变,数据的伪造很容易被发现。哈希参与的整个过程,使得区块链不可变。

3.安全性:用户在区块链中关于物联网系统的所有交易信息使用加密技术保持安全。

4.透明性:在公共区块链中,所有的节点都可以访问存储在区块中的信息。被挖掘出来的新区块也可以被用户访问。这使得区块链网络透明,个别实体可以随时验证和核实交易。

5.可追溯性:存储在区块链中的信息有专门的时间戳。时间戳使得在区块链中的信息可追溯,并且用户可以使用时间戳访问一部分数据,还可以追踪交易的历史。

区块链物联网通用架构

First layer(data sublayer):从感知层获取IoT数据,通过使用非对称加密算法和哈希函数进行数字签名,实现安全性。

Second layer (network sublayer):运行在通信层之上,物联网设备通过有线或无线方式进行连接。其中一个节点负责创建包含物联网系统信息的区块。一旦区块被创建,它就会被邻居的节点验证,然后通过网络传播。

Third layer(Consensus sublayer):在这一层,提出了共识算法,可能是PoW、PoS或PBFT。主要目的是确保物联网信息块的可信任度。

Fourth layer(Incentive sublayer):在这个子层中解释了在参与采矿过程的合法用户之间分配奖励的机制。

Fifth layer(Application sublayer):在这个子层中,纳入了区块链技术在各个行业的应用角度,如工业、供应链管理、食品工业或能源行业。

基于区块链的IoT的隐私分类

1.在使用IoT系统时使用者的隐私

纳入区块链的物联网系统以去中心化的方式工作,这意味着数据将统一分布在参与者的节点上。因此,通过观察用户的行为和区块链应用的具体用途,用户身份很容易被泄露。

2.参与方之间的交易隐私

每当物联网设备之间发生信息交换时,物联网系统中的区块链网络就会不断自我更新。然而,如果不关注隐私更新,区块链网络可能会导致物联网系统网络中发生的交易的机密信息的泄露。如果在此期间不提供隐私保护,对手可以很容易地入侵交易信息。

区块链中的隐私威胁

1.地址的重用

在区块链中,用户的公共地址很容易被任何人通过互联网访问,对于支持区块链的物联网系统也是如此。在大多数情况下,假名地址(冗余地址链接,可能是也可能不是链接到实际的物联网节点)被用来为终端用户提供隐私。然而,通过简单地提供假名,隐私不能得到保证,因为对手可以通过采取一些攻击模式找到与实际用户的链接。

2.用于非匿名化分析的图表

为了通过减少地址与最终用户的联系来增加隐私,在区块链技术中为每个参与者生成多个地址。然而,通过进行详细的分析,可以建立与最终用户的联系。不同时间段的信息流和地址范围被分析,以发现用户身份。

3.数字钱包中的隐私泄露

钱包机制被用来克服与地址重复使用有关的问题,并增加区块链支持的物联网系统中信息流的隐私。在这种技术中,临时地址是为每个信息流随机生成的,当这个过程完成后,地址会被自动丢弃。然而,如果对手设法找到物联网节点之间一个完整信息流的输入和输出的组合,这种技术有隐私泄露的缺点。

4.交易指纹识别

通过采用基于交易的集群指纹分析,可以减少匿名化。有文章介绍了六个属性,根据这些属性可以分析用户的交易行为。如果仔细分析这些属性,那么可以实现终端用户的去匿名化,并且对手可以获得关于终端用户的信息。

5.信息欺骗攻击

原始信息被篡改,然后该篡改后的假信息在整个网络中传播,这种攻击被称为信息欺骗攻击。同样,在区块链启用的物联网网络系统中,恶意节点在网络中注入虚假信息,导致安全、效率和隐私问题。

6.链接攻击

在链接攻击中,机密信息通过使用物联网系统中的存储数据而被泄露。支持区块链的物联网系统以分布式方式工作,存储信息的副本分布在整个网络中。基于存储的数据,对手可以通过应用一些链接算法获得私人信息。

联邦学习隐私保护上的漏洞

1.敌手能够从终端用户与云服务器分享到模型更新中,获得终端用户的机密信息。

2.恶意的客户端可以控制本地模型的更新,从而导致联邦学习偏离其全局最佳点。

3.对手可以在中央云服务器或边缘发起注入攻击,并在联邦学习算法中与终端设备共享错误的模型更新。

根据全局模型的聚合过程,可将联邦学习分为两种类型,集中式联邦学习(centralized FL)和协作式联邦学习(collaborative FL)。集中式联邦学习中全局模型的更新发生在中央服务器上,本地模型参数的聚合也发生在中央服务器上。在协作式联邦学习中,首次聚合在终端设备实现,然后和中央服务器进行共享,进行最终的聚合。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)